Usar una VPN de Sucursal para la Conmutación por Error Desde un Enlace de Red Privada

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

En este ejemplo de configuración, una organización tiene redes en dos sitios y usa un enlace de red privada para enviar tráfico entre las dos redes. Para hacer que su configuración de red sea más tolerante a fallas, quieren configurar una ruta secundaria entre las redes para usarla como respaldo si el enlace de red privada falla, pero no quieren gastar dinero en una segunda conexión de red privada. Para resolver este problema, pueden usar una VPN de sucursal con dynamic routing.

Esta configuración de ejemplo proporciona un modelo de cómo podría configurar su red para que conmute automáticamente a una VPN de sucursal si una conexión de red privada primaria entre dos sitios deja de estar disponible. Para usar la conexión de VPN de sucursal para la conmutación por error automática, debe habilitar el dynamic routing en el Firebox en cada sitio. Puede usar cualquier protocolo de dynamic routing admitido (RIPv1, RIPv2, OSPF o BGP v4).

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración pueden ser necesarios, o más apropiados, para su entorno de red.

Descripción de la Solución

Un protocolo de enrutamiento es el método que usan los enrutadores para comunicarse entre sí y compartir información sobre el estado de las tablas de enrutamiento de red. En el Firebox, las rutas estáticas son persistentes y no cambian, incluso si el enlace al siguiente salto se cae. Cuando habilita el dynamic routing, Firebox automáticamente actualiza la tabla de enrutamiento basada en el estado de la conexión. Cuando configura el dynamic routing para el tráfico enviado a través de la conexión de red privada, si la conexión de la red privada falla, el Firebox automáticamente elimina esa ruta de la tabla de enrutamiento.

Después de configurar dynamic routing entre los dos sitios, usted configura un túnel VPN de sucursal entre los dos sitios en otra interfaz del Firebox. Como parte de la configuración VPN, usted habilita la configuración global de VPN Habilitar el uso de rutas no predeterminadas (estáticas o dinámicas) para determinar si se utiliza IPSec.

Cómo Funciona

Cuando la configuración global de VPN está habilitada, el Firebox usa el estado de la tabla de enrutamiento para decidir si envía tráfico a través del túnel VPN de sucursal.

Con esta configuración:

- Cuando se establece la conexión de la red privada entre los dos sitios, el Firebox en cada sitio agrega la ruta dinámica a la tabla de enrutamiento. Dado que la ruta está presente en la tabla de enrutamiento, cada Firebox envía tráfico al otro sitio a través de la conexión privada.

- Si la conexión de la red privada falla, el Firebox en cada sitio elimina esa ruta de la tabla de enrutamiento. Dado que la ruta no está presente en la tabla de enrutamiento, cada Firebox envía tráfico al otro sitio a través del túnel VPN de sucursal IPSec cifrado.

- Cuando se restaura la conexión de la red privada, la ruta dinámica se agrega a la tabla de enrutamiento en cada sitio, y los dos dispositivos comienzan de nuevo a enviar tráfico automáticamente a través de la conexión de la red privada.

Requisitos

Para que failover de VPN funcione correctamente, la configuración debe cumplir estos requisitos:

- El Firebox en cada sitio debe usar Fireware v11.3.1 o posterior.

- Los dos sitios deben tener una conexión primaria a través de un enlace de red privada, como una línea arrendada o una red MPLS.

- La conexión de la red primaria entre los dos sitios debe finalizar en el Firebox en cada sitio.

- Las redes de confianza y opcionales en cada sitio deben usar el Firebox como la default gateway (puerta de enlace predeterminada).

- El dynamic routing (OSPF, BGP o RIP) debe estar habilitado en los Firebox para el enlace de la red privada primaria entre sitios. Se requiere Fireware con una actualización Pro para usar OSPF o BGP v4.

- Se debe configurar una VPN de sucursal entre los Firebox en cada sitio.

- La configuración VPN global Habilitar el uso de rutas no predeterminadas (estáticas o dinámicas) para determinar si se usa IPSec debe estar habilitada en los Firebox en ambos sitios.

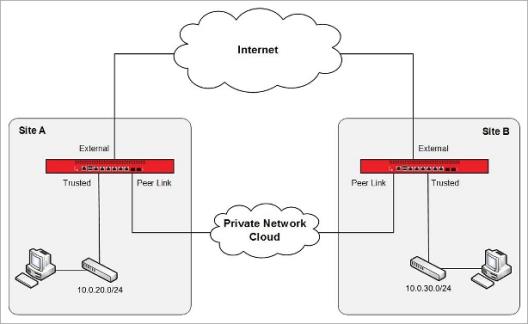

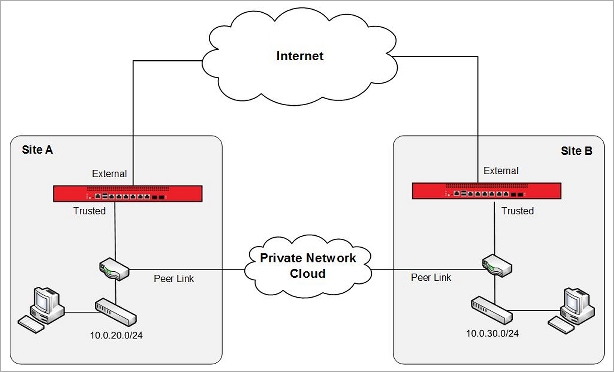

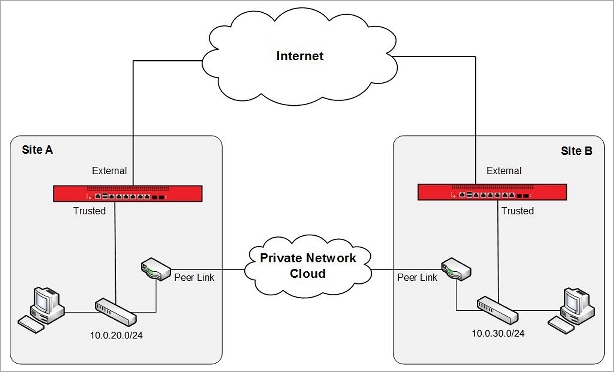

Topología de Red

Para configurar la conmutación por error de red automática, el enlace de la red privada entre los dos sitios debe terminar en los Firebox en cada sitio. En un nivel alto, este diagrama de red genérico muestra la relación entre las redes en los dos sitios.

En este diagrama, la Nube de Red Privada podría representar uno de varios métodos posibles para conectar los dos sitios a través de una red privada. Todos estos tipos de conexión son compatibles para la conmutación por error dinámica a una conexión VPN.

Enlace Punto a Punto

En este tipo de conexión, los Firebox en los dos sitios se conectan directamente entre sí. Ejemplos típicos de este tipo de conexión son la conexión de fibra óptica, los convertidores de fibra a Ethernet, las conexiones VLAN de capa 2, o una línea arrendada con convertidores de serie a Ethernet en cada extremo.

Enlace Multisalto

En este tipo de conexión, el Firebox en cada sitio está conectado a un enrutador, y los enrutadores están conectados por enlaces de punto a punto. Los enrutadores podrían ser administrados por los administradores de red en cada sitio o por el proveedor del servicio. Un ejemplo típico de este tipo de conexión es una línea arrendada que termina en enrutadores en cada sitio.

Enlace MPLS

En este tipo de conexión, el Firebox en cada sitio se conecta a un enrutador en una red MPLS. En este caso, los enrutadores usualmente son propiedad del proveedor del servicio y están administrados por este. Un ejemplo típico de este tipo de conexión es una conexión de red privada MPLS o L2TP.

Estos tipos de conexión se explican con más detalle en la siguiente sección.

Ejemplo de Topologías de Red

Para que la conmutación por error automática a una VPN funcione correctamente, el enlace de la red privada entre los dos sitios debe terminar en una interfaz de red de confianza u opcional en el Firebox en cada sitio. Esta interfaz debe estar separada de la red de confianza.

En este ejemplo de configuración, presentamos dos topologías de red específicas para ilustrar los tipos de conexión de red compatibles: conexión de red privada a través de un enlace punto a punto y conexión de red privada a través de un enlace multisalto o MPLS. Los archivos de configuración de ejemplo que acompañan a este documento muestran los ajustes de configuración para cada tipo de conexión de red privada. Para topologías similares que no son compatibles, consulte la sección Apéndice — Topologías de Red No Compatibles.

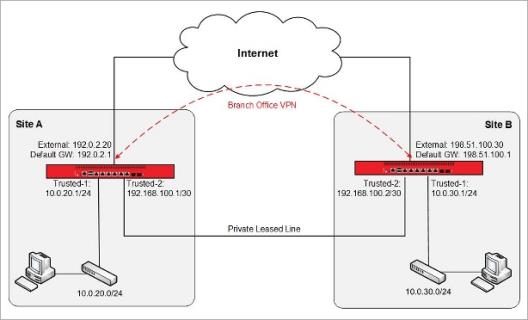

Conexión de Red Privada a Través de un Enlace Punto a Punto

En un enlace punto a punto, la conexión de la red privada entre los dos sitios es una línea arrendada, con un convertidor de serie a Ethernet en cada extremo. Este enlace punto a punto se conecta directamente a una interfaz en cada Firebox.

En este diagrama de red, los Firebox en los dos sitios tienen estas direcciones IP:

| Sitio A | Sitio B | |

|---|---|---|

| Dirección IP de la interfaz externa | 192.0.2.20/24 | 198.51.100.30/24 |

| Dirección IP de la puerta de enlace predeterminada | 192.0.2.1 | 198.51.100.1 |

| Dirección IP de la interfaz de Firebox conectada a la red de confianza | 10.0.20.1/24 | 10.0.30.1/24 |

|

Dirección IP de la red de confianza |

10.0.20.0/24 | 10.0.30.0/24 |

| Dirección IP de la interfaz de Firebox conectada a la línea arrendada privada | 192.168.100.1/30 | 192.168.100.2/30 |

Con este tipo de conexión, no hay enrutadores para configurar. Solo se requieren estas direcciones para habilitar el dynamic routing a través de la línea arrendada privada entre los dos sitios. El protocolo de enrutamiento dinámico recomendado para este tipo de topología de red privada es OSPF.

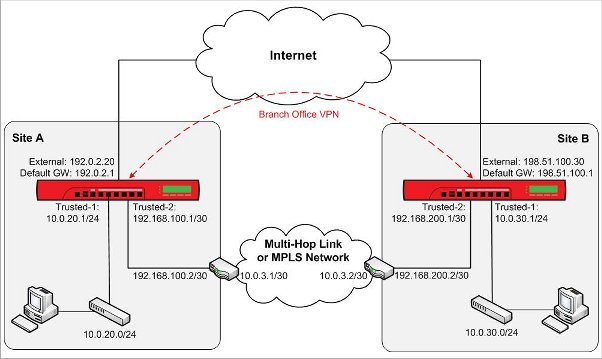

Conexión de Red Privada a Través de Enlace Multisalto o MPLS

Si el enlace de la red privada es un enlace multisalto o red MPLS, el Firebox en cada sitio se conecta a un enrutador configurado en el borde de una línea arrendada o una red MPLS. En esta topología, debe agregar una ruta estática en cada Firebox para definir la dirección IP del enrutador local en la red privada como el siguiente salto al otro Firebox.

En este diagrama de red, los Firebox en los dos sitios usan estas direcciones IP:

| Sitio A | Sitio B | |

|---|---|---|

| Dirección IP de la interfaz externa | 192.0.2.20/24 | 198.51.100.30/24 |

| Dirección IP de la puerta de enlace predeterminada | 192.0.2.1 | 198.51.100.1 |

| Dirección IP de la interfaz de Firebox conectada a la red de confianza | 10.0.20.1/24 | 10.0.30.1/24 |

|

Dirección IP de la red de confianza |

10.0.20.0/24 | 10.0.30.0/24 |

| Dirección IP de la interfaz de Firebox conectada al enrutador | 192.168.100.1/30 | 192.168.200.1/30 |

| Dirección IP de LAN del enrutador conectado al enlace de la red privada | 192.168.100.2/30 | 192.168.200.2/30 |

| Dirección IP de WAN del enrutador conectado al enlace de la red privada | 10.0.3.1/30 | 10.0.3.2/30 |

En cada extremo de la línea arrendada o la red MPLS entre los dos Firebox, hay enrutadores que pueden ser administrados por el administrador de red en cada sitio, o bien, ser administrados por el proveedor de servicios de red. En esta configuración, debe configurar las rutas estáticas en cada Firebox y en cada enrutador para dirigir correctamente el tráfico entre las dos redes.

Para que el Firebox en el Sitio A pueda alcanzar la interfaz del Firebox en el Sitio B (192.168.200.1/30), debe agregar rutas estáticas al Firebox y al enrutador en el Sitio A. Para que el Firebox en el Sitio B pueda alcanzar la interfaz del Firebox en el Sitio A (192.168.100.1/30), debe agregar rutas estáticas al Firebox y al enrutador en el Sitio B. También debe configurar rutas estáticas en los enrutadores en cada sitio para permitir el tráfico entre las redes de confianza en cada sitio.

Si configura el dynamic routing entre cada Firebox y el enrutador MPLS local, no tiene que agregar rutas estáticas a los enrutadores MPLS. Para este ejemplo de configuración, suponemos que usted usa el enrutamiento estático entre el Firebox y el enrutador local.

Las rutas estáticas para el Firebox y el enrutador en cada sitio son:

Rutas Estáticas en el Sitio A

| Firebox en el Sitio A | Enrutador del Sitio A | |

|---|---|---|

| Ruta al Firebox del Sitio B |

Red: 192.168.200.0/30 |

Red: 192.168.200.0/30 |

| Ruta a la Red de Confianza del Sitio A |

|

Red: 10.0.20.0/24 |

| Ruta a la Red de Confianza del Sitio B |

Red: 10.0.30.0/24 |

Rutas estáticas en el sitio B

| Firebox en el Sitio B | Enrutador del Sitio B | |

|---|---|---|

| Ruta al Firebox del Sitio A |

Red: 192.168.100.0/30 Siguiente Salto: 192.168.200.2 |

Red: 192.168.100.0/30 |

| Ruta a la Red de Confianza del Sitio A |

Red: 10.0.20.0/24 |

|

| Ruta a la Red de Confianza del Sitio B |

Red: 10.0.30.0/24 |

Después de configurar las rutas estáticas y verificar que los dispositivos puedan comunicarse entre sí, puede configurar el dynamic routing a través del enlace de la red privada. El protocolo de dynamic routing recomendado para esta configuración es BGP.

En este ejemplo de configuración, el dynamic routing ocurre solo entre los Firebox. Los enrutadores conectados al enlace de la red privada no usan el dynamic routing.

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido seis archivos de configuración de ejemplo con este documento.

Para examinar los detalles de los archivos de configuración de ejemplo, puede abrirlos con Policy Manager. Asegúrese de usar Policy Manager v11.3.1 o posterior, ya que la opción de Failover de VPN no es compatible con las versiones anteriores de Policy Manager.

Los archivos de configuración de ejemplo muestran las configuraciones para el Sitio A y el Sitio B para cada uno de los tres protocolos de configuración de dynamic routing Solo los archivos de configuración BGP incluyen las rutas estáticas requeridas para un enlace multisaltos o una conexión de red privada MPLS.

| Descripción | Nombre de Archivo de Configuración |

|---|---|

| Configuración BGP |

BGP-Site-A-multi-hop-with-VPN.xml |

| Configuración OSPF |

OSPF-Site-A-with-VPN.xml |

| Configuración RIP |

RIP-Site-A-with-VPN.xml |

Los ajustes configurados en los archivos de configuración de ejemplo se describen en las siguientes secciones.

Configuración de Dynamic Routing

Después de establecer la conexión primaria entre las dos redes a través de la red privada, debe habilitar el dynamic routing entre los Firebox en cada sitio. Puede usar cualquier protocolo de dynamic routing compatible (RIP v1, RIP v2, OSPF o BGP v4) pero recomendamos que use estos protocolos de dynamic routing:

- Para enlace punto a punto — OSPF

- Para enlace multisaltos o conexión MPLS — BGP

Cada archivo de configuración de ejemplo contiene una configuración de dynamic routing que usa las direcciones IP de los diagramas de topología en este documento. La configuración de dynamic routing entre los dos Firebox es la misma, independientemente del tipo de conexión de la red privada primaria. Para ver la configuración de dynamic routing para los dos sitios en este ejemplo, use Policy Manager para abrir los archivos de ejemplo para los protocolos de dynamic routing relevantes.

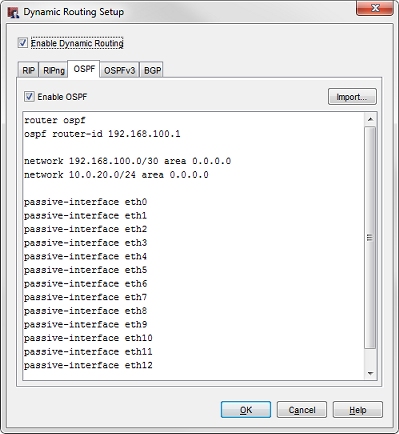

Configuración de Dynamic Routing

Para ver la configuración para el dynamic routing:

- En Policy Manager, seleccione Red > Dynamic routing.

- Seleccione la pestaña RIP, OSPF o BGP.

Por ejemplo, la configuración de dynamic routing en el archivo de configuración de ejemplo OSPF del Sitio A se ve así:

En el archivo de configuración de ejemplo, eth13 es la interfaz que se conecta a la conexión de la red privada.

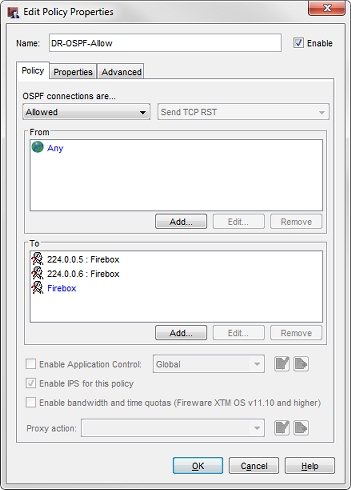

Política de Dynamic Routing

Cuando habilita un protocolo de dynamic routing, se requiere una política para permitir el tráfico. Policy Manager crea automáticamente la política requerida.

Para ver la política de dynamic routing:

- En Policy Manager, abra uno de los archivos de configuración de ejemplo.

- Haga doble clic en la política Permitir DR RIP, Permitir DR OSPF o Permitir DR BGP para editarla.

Por ejemplo, la política Permitir DR OSPF en la configuración de ejemplo OSPF del Sitio A se ve de la siguiente manera:

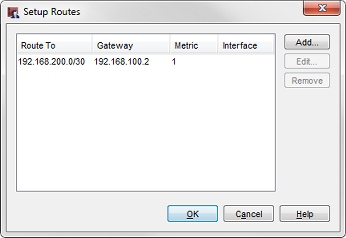

Rutas estáticas

Dado que BGP es el protocolo de dynamic routing recomendado para usar con un enlace multisaltos o una conexión de red privada MPLS, los archivos de configuración de ejemplo de BGP incluyen las rutas estáticas requeridas para el enlace multisaltos o la topología MPLS.

Para ver la configuración de la ruta estática:

- En Policy Manager, abra uno de los archivos de configuración de ejemplo de BGP.

- Seleccione Red > Rutas.

Por ejemplo, la ruta estática en el archivo de configuración de ejemplo de BGP para el Sitio A se ve así:

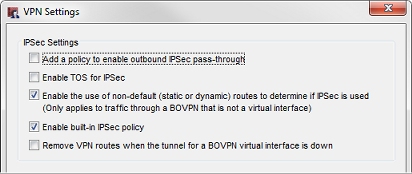

Configuración de VPN

Cada uno de los archivos de configuración de ejemplo contiene una puerta de enlace de sucursal y un túnel de sucursal que están configurados para coincidir con cualquiera de los diagramas de red presentados en este caso de uso. La configuración de puerta de enlace y túnel para cada sitio es la misma, independientemente del protocolo de dynamic routing o el tipo de conexión de red privada entre los dos sitios. Puede abrir cualquiera de los archivos de configuración de ejemplo del Sitio A o Sitio B para ver estas configuraciones.

Configuración de VPN en el Sitio A

La configuración de la Puerta de Enlace VPN en el Sitio A está disponible en cualquiera de los archivos de configuración de ejemplo para el Sitio A.

Para ver la configuración de la puerta de enlace:

- Seleccione VPN > Puertas de Enlace de Sucursal.

- Seleccione el nombre de la puerta de enlace, SiteA-SiteB-GWY. Haga clic en Editar.

Para ver la configuración del túnel:

- Seleccione VPN > Túneles de Sucursal.

- Seleccione el nombre del túnel SiteA-SiteB-Tunnel. Haga clic en Editar.

Por ejemplo, el túnel en el archivo de configuración de ejemplo para el Sitio A se ve así:

Para ver la configuración de Failover de VPN:

- Seleccione VPN > Configuraciones de VPN.

- La casilla de selección Habilitar el uso de rutas no predeterminadas (estáticas o dinámicas) para determinar si se usa IPSec está marcada.

Esta casilla de selección habilita la conmutación por error automática a la VPN basándose en los cambios dinámicos a la tabla de enrutamiento.

Configuración de VPN en el Sitio B

La configuración de la Puerta de Enlace VPN en el Sitio B está disponible en cualquiera de los archivos de configuración de ejemplo para el Sitio B. Para ver la configuración de puerta de enlace, túnel y Failover de VPN para el Sitio B, repita los mismos pasos que completó para el Sitio A.

Conclusión

Este ejemplo de configuración muestra un método que puede usar para configurar el dynamic routing a través de un enlace privado entre dos sitios, y cómo configurar los Firebox en cada sitio para la conmutación por error automática desde el enlace de la red privada a una VPN de sucursal. Cuando usa este tipo de configuración, si la ruta del enlace de red privada falla, un paquete entre las dos redes puede usar automáticamente el túnel VPN para llegar a su destino.

Para obtener más información sobre dynamic routing y las VPN de sucursal, consulte la Ayuda de Fireware.

Apéndice — Topologías de Red No Compatibles

Esta sección ilustra dos topologías de red que no son compatibles con este ejemplo.

Topología 1

El enrutador que se conecta a la nube de red privada también es la default gateway (puerta de enlace predeterminada) para la red de confianza.

En esta topología, la default gateway (puerta de enlace predeterminada) para la red de confianza en cada sitio es el enrutador que conecta a cada sitio. Debido a esto, el Firebox no puede controlar el enrutamiento entre las dos redes. Sin embargo, puede configurar los enrutadores que conectan a los dos sitios para el dynamic routing y conmutar por error a una ruta a través del túnel VPN en el Firebox. Este método de topología de red está fuera del alcance de esta configuración de ejemplo porque para hacerlo debe configurar ese tipo de conmutación por error en el enrutador.

También existe una posible preocupación de seguridad con esta topología debido a que no existe un firewall en el enlace de la red privada entre los dos sitios; cualquier falla de seguridad en un sitio puede afectar a ambos.

Topología 2

El enrutador que se conecta a la nube de red privada se conecta directamente a la red de confianza, pero no es la default gateway (puerta de enlace predeterminada) para la red de confianza.

En esta topología, el Firebox no puede controlar la conmutación por error de la red entre los dos sitios porque no hay un solo punto de entrada y salida en cada sitio. Siempre recomendamos que configure el Firebox como el único punto de ingreso y egreso en cada red.

El problema más grande con esta topología es que puede crear rutas asimétricas entre los dos sitios. Las conexiones entre los dos sitios pueden fallar independientemente de si la comprobación TCP SYN está habilitada, debido a que el firewall en cada sitio podría ver solo un lado del protocolo de enlace TCP.

El enrutamiento asimétrico puede ocurrir debido a lo siguiente:

- Los paquetes enviados desde una computadora en el Sitio A a una computadora en el Sitio B se enrutan a través de la default gateway (puerta de enlace predeterminada) en el Sitio A (el Firebox del Sitio A). Los paquetes entonces se enrutan a través del enlace par a la computadora en el Sitio B. Estos paquetes no pasan por el Firebox del Sitio B.

- Los paquetes devueltos desde la computadora en el Sitio B se enrutan a través de la default gateway (puerta de enlace predeterminada) en el Sitio B (el Firebox del Sitio B). Los paquetes entonces se enrutan a través del enlace par a la computadora en el Sitio A. Estos paquetes no pasan por el Firebox del Sitio A.

Incluso sin dynamic routing o conmutación por error a una VPN, esta configuración de red puede causar problemas de enrutamiento y no se recomienda.